Изменение принципов применения GPO с Security Filtering

Некоторые обновления безопасности приводят к изменению механизма функционирования подсистемы, при этом эти изменения не всегда очевидны и могут идти в разрез с теоритическими знаниями, полученными ранее. Итак, 14 июня 2016 компания Microsoft выпустила бюллютень безопасности MS16-072, в котором объявила о закрытии уязвимости несанкционированного получение прав, если злоумышленник запускает man-in-the-middle (MiTM) атаку на трафик, проходящий между контроллером домена и на целевым компьютером. Закрытие этой уязвимости привело к изменению применения групповых политик (GPO), в случаях, когда использовался механизм Security Filtering для пользователей. на любой список пользователей и/или группу пользователей, например, Domain Users

на любой список пользователей и/или группу пользователей, например, Domain Users

то данная групповая политика перестанет применяться.

то данная групповая политика перестанет применяться.

А при попытке диагностики через GPResult, созданные политики или вообще не будут отображаться или появится сообщение, что групповая политика отфильтрована.

Эта проблема возникает в том случае, если было установлено одно из следующих обновлений (или обновлений их заменяющие):

Именно эта пара факторов должна совпасть, если во всех политиках в разделе Security Filtering используется Authenticated Users, то ошибки возникать не будет.

Для решения это проблемы, достаточно вернуть Authenticated Users в настройки Security Filtering, а если это не целесообразно, то для применения политики можно вручную добавить права на чтение для группы Domain Computers.

А для того, чтобы добавить всем политикам без назначенных прав для группы Authenticated Users, можно использовать скрипт, которых для всех групповых политик у которых нет выданных прав для Authenticated Users, добавит права Read для группы Domain Computers.

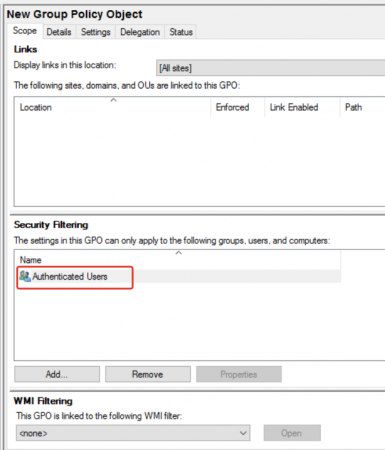

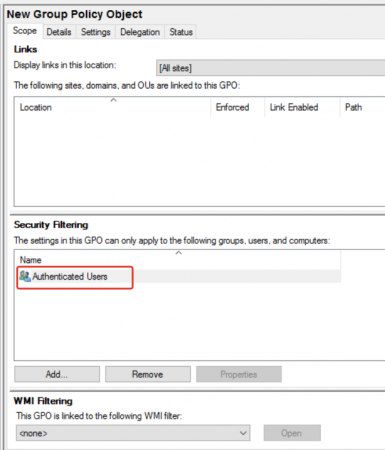

Проблема наблюдается с групповыми политиками применяемыми на пользователя (user scope), и только если изменено применение через Security Filtering. Теперь, если для Security Filtering изменить значение по умолчанию Authenticated Users

на любой список пользователей и/или группу пользователей, например, Domain Users

на любой список пользователей и/или группу пользователей, например, Domain Users то данная групповая политика перестанет применяться.

то данная групповая политика перестанет применяться.А при попытке диагностики через GPResult, созданные политики или вообще не будут отображаться или появится сообщение, что групповая политика отфильтрована.

Эта проблема возникает в том случае, если было установлено одно из следующих обновлений (или обновлений их заменяющие):

- 3159398 MS16-072: Description of the security update for Group Policy

- 3163017 Cumulative update for Windows 10

- 3163018 Cumulative update for Windows 10 Version 1511 and Windows Server 2016

- 3163016 Cumulative Update for Windows Server 2016

Именно эта пара факторов должна совпасть, если во всех политиках в разделе Security Filtering используется Authenticated Users, то ошибки возникать не будет.

Для решения это проблемы, достаточно вернуть Authenticated Users в настройки Security Filtering, а если это не целесообразно, то для применения политики можно вручную добавить права на чтение для группы Domain Computers.

Чтение и управление правами на GPO при помощи PowerShell

Указанные выше операции можно выполнить вручную, а можно при помощи скрипта PowerShell. Например скрипт ниже выведет список всех групповых политик, у которых в настройках безопасности явно не указана группа Authenticated Users:Get-GPO -All | foreach-object { if (!($_ | Get-GPPermission -TargetName "Authenticated Users" -TargetType Group -ErrorAction SilentlyContinue)) {$_.DisplayName}}

А для того, чтобы добавить всем политикам без назначенных прав для группы Authenticated Users, можно использовать скрипт, которых для всех групповых политик у которых нет выданных прав для Authenticated Users, добавит права Read для группы Domain Computers.

Get-GPO -All | foreach-object { if (!($_ | Get-GPPermission -TargetName "Authenticated Users" -TargetType Group -ErrorAction SilentlyContinue)) {$_ |Set-GPPermissions -TargetType Group -TargetName "Domain Computers" -PermissionLevel GpoRead}} Похожие статьи:

09 февраль 2021, Вторник

WordPress: Как отключить плагин iThemes Security для WordPress?

07 декабрь 2020, Понедельник

Резервное копирование и восстановление групповых политик по умолчанию

24 январь 2019, Четверг

Как отключить отображение версии Web-сервера в Http-заголовке

18 июнь 2018, Понедельник

IIS: Не удается скачать delta CRL Microsoft CA: 404 file not found

11 июнь 2018, Понедельник

Применение WMI фильтров в групповой политике

Комментарии: