Добавить FriendlyName в свойства существующего сертификата.

В статье Как выполнить запрос на получение SSL-сертификата (CSR) была описана процедура генерирования запроса на получение сертификата - CSR (Certificate Signing Request). Если в рамках этого запроса, не было указано какое значение поля FriendlyName будет назначено целевому сертификату, то это значение будеь пустым. Пустое значение FriendlyName на его работу нисколько не влияет, однако влияет насам механизм администрирования, ведь в поле FriendlyName можно указать используемые доменные имена или срок действия сертификата. Если поле FriendlyName, у уже выпущенного сертификата оказалось пустым, его несложно можно изменить, выполнив следующие шаги.

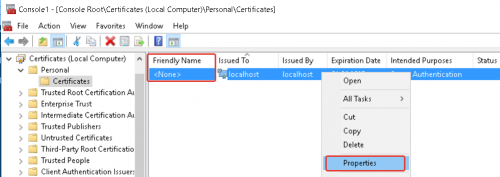

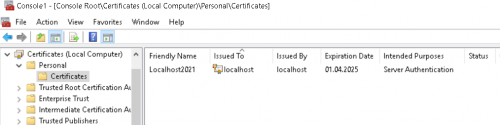

1. Перейти в консоль MMC, в разделе, где установлен сертификат, обнаруживаем, что FriendlyName не задан.

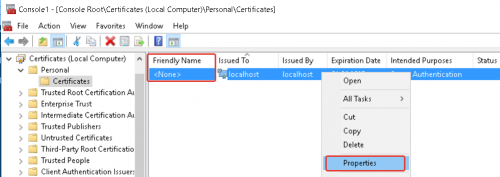

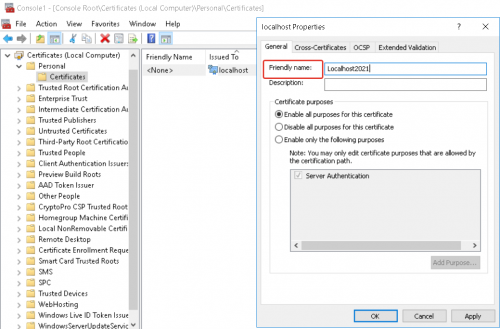

2. Нажимаем правой кнопкой мыши на выбранном сертификате, и выбираем Properties.

2. Нажимаем правой кнопкой мыши на выбранном сертификате, и выбираем Properties.

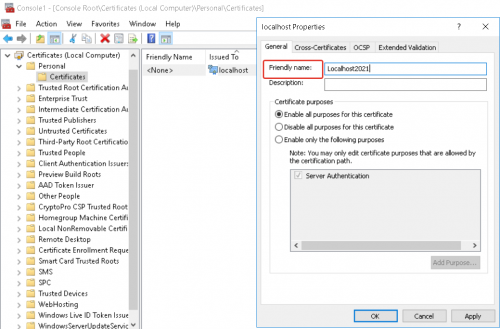

3. В открывшемся окне, за вкладке General, указываем желаемое FriendlyName и нажимаем Ok

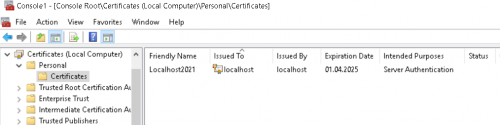

4. Готово, FriendlyName задан.

4. Готово, FriendlyName задан.

Итак, чтобы выполнить перезапаковываение, понадобится:

1. Из имеющегося контейнера достать закрытый ключ, для этого выполняем команду:

2. Из имеющегося контейнера достать открытый ключ, для этого выполняем команду:

3. Запустить команду, для создания нового PKCS12 файла с FriendlyName

Аналогичный набр команд можно использовать для форматов x509, pkcs7 и других.

Задать значение FriendlyName для сертификата в Windows (GUI)

Чтобы задать значение FriendlyName для уже имеющего, установленного в Windows сертификата, необходимо:1. Перейти в консоль MMC, в разделе, где установлен сертификат, обнаруживаем, что FriendlyName не задан.

2. Нажимаем правой кнопкой мыши на выбранном сертификате, и выбираем Properties.

2. Нажимаем правой кнопкой мыши на выбранном сертификате, и выбираем Properties.3. В открывшемся окне, за вкладке General, указываем желаемое FriendlyName и нажимаем Ok

4. Готово, FriendlyName задан.

4. Готово, FriendlyName задан.

Задать значение FriendlyName для сертификата Linux (OpenSSL)

Чтобы задать FriendlyName в уже готовый сертификат в операционной системе Linux, используя OpenSSL, потребуется выполнить ряд команд, суть которых состоит в том, что имеющуюся ключевую пару (открытого и закрытого ключа) распаковываем из имеющегося rконтенера, например, PKCS#12 или x509. А потом запаковываем обратно, но уже с указанием значения FriendlyName.Этот же способ можно применять в Windows среде, для неподдерживаемых Windows форматов сертификатов

Итак, чтобы выполнить перезапаковываение, понадобится:

1. Из имеющегося контейнера достать закрытый ключ, для этого выполняем команду:

openssl pkcs12 -in domain.p12 -nocerts -out privateKey.key2. Из имеющегося контейнера достать открытый ключ, для этого выполняем команду:

openssl pkcs12 -in domain.p12 -clcerts -nokeys -out certificate.pem3. Запустить команду, для создания нового PKCS12 файла с FriendlyName

openssl pkcs12 -export -in certificate.pem -inkey privateKey.key -name "Domain Friendly Name" -out domain.p12.with_FNАналогичный набр команд можно использовать для форматов x509, pkcs7 и других.

Похожие статьи:

15 август 2022, Понедельник

TS: Проверка и ручная замена сертификата службы терминалов

18 апрель 2022, Понедельник

Обновление сертификата на подчиненном центре сертификации

14 октябрь 2021, Четверг

IIS: Как выполнить запрос на получение SSL-сертификата (CSR) в Windows Server (IIS)?

29 апрель 2021, Четверг

Как получить список сертификатов установленных на машине?

23 сентябрь 2020, Среда

IE: Ваше подключение не защищено (This site is not secure)

Комментарии: